La meilleure idée de gestion d'infra pour votre Business

Cybersécurité-Cloud Computing-RGPD-GREEN_IT

Contact

Rouen, France

Cybersécurité-Cloud Computing-RGPD-GREEN_IT

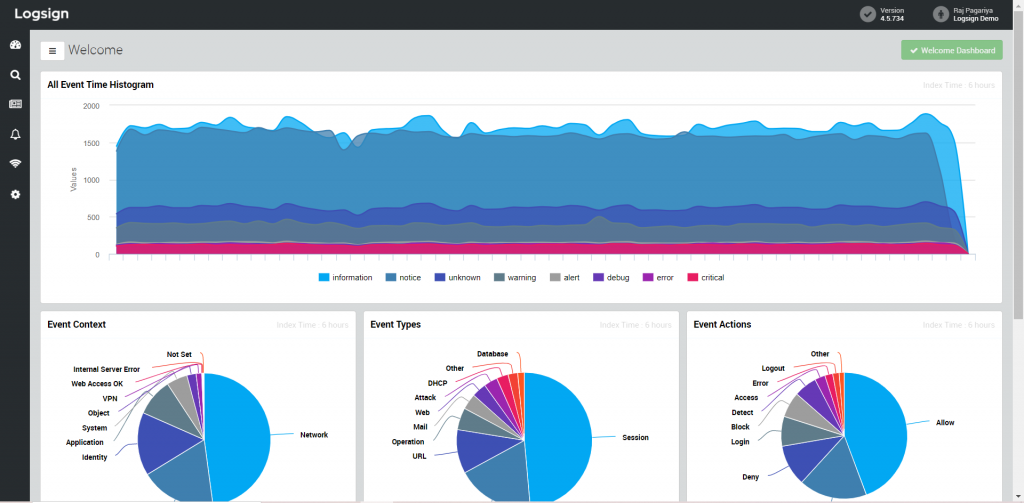

Qu’est ce qu’un SIEM ?

Un SIEM, acronyme de Security Information and Event Management, est un système sophistiqué qui joue un rôle central dans la défense informatique d’une entreprise. Imaginez-le comme un système d’alarme intelligent, mais pour votre réseau informatique. Il collecte, analyse et corréle en temps réel un flux constant d’événements de sécurité provenant de divers systèmes et applications au sein de votre organisation.

Comment fonctionne un SIEM ?

Pourquoi un SIEM est-il essentiel ?

Les principaux avantages d’un SIEM :

Le SIEM est devenu un élément incontournable de toute stratégie de cybersécurité moderne. En offrant une visibilité accrue sur les menaces, en accélérant la détection et en facilitant la réponse, il contribue à protéger les actifs numériques de votre organisation.

Le monde numérique est devenu le terrain de jeu de cybercriminels toujours plus ingénieux. Les attaques informatiques se diversifient et se sophistiquent, mettant en péril les entreprises, les organisations et les particuliers. Comprendre les différents types de cyberattaques est essentiel pour mieux se protéger.

Les cyberattaques peuvent être classées en plusieurs catégories principales :

Les motivations des cybercriminels sont multiples :

Pour se protéger efficacement des cyberattaques, il est essentiel de mettre en œuvre des mesures de sécurité rigoureuses :

Le paysage des cybermenaces est en constante évolution. Il est donc crucial de rester informé des dernières tendances et de mettre en œuvre les meilleures pratiques de sécurité pour protéger vos données et vos systèmes.

Les protocoles de sécurité sont l’ensemble des règles et procédures mises en place pour protéger les systèmes informatiques, les réseaux et les données des menaces extérieures. Ils définissent les normes à respecter pour assurer la confidentialité, l’intégrité et la disponibilité des informations.

Les protocoles de sécurité couvrent différents aspects de la sécurité informatique :

La mise en place d’un protocole de sécurité efficace nécessite une approche globale :

En conclusion, les protocoles de sécurité sont essentiels pour protéger les systèmes informatiques et les données. En comprenant les différents types de protocoles et en mettant en œuvre les bonnes pratiques, les organisations peuvent réduire considérablement les risques liés à la cybercriminalité.

Les outils de scan de réseaux sont indispensables pour cartographier votre infrastructure réseau, identifier les appareils connectés, détecter les vulnérabilités et surveiller l’activité du réseau. Ils vous permettent d’obtenir une vue d’ensemble précise de votre environnement informatique et de prendre des décisions éclairées en matière de sécurité.

Les outils de scan de réseau sont des alliés précieux pour les administrateurs réseau. Ils permettent de maintenir la sécurité de votre infrastructure informatique en identifiant les vulnérabilités et en détectant les menaces potentielles. En choisissant le bon outil et en l’utilisant correctement, vous pouvez améliorer considérablement la sécurité de votre réseau.

L’élu pour vos infrastructure